Personal- und Werbeagentur

Schemmick Vreden

- außergewöhnlich

- großartig

- überraschend

- ultimativ

- professionell

Der Weg zum besseren Marketing

Erfolg beginnt bei der Wahl der richtigen Agentur

Wählen Sie Schemmick Vreden für einen Partner, der global vernetzt und lokal verankert ist. Unsere Stärke liegt in der Kombination aus individueller, maßgeschneiderter Beratung, Einsatz modernster Technologien und einer globalen Reichweite durch Partnerschaften mit IONOS und führenden Unternehmen weltweit. Unsere Mission ist es, Ihren Erfolg durch Innovation, technologische Exzellenz und einen unermüdlichen Einsatz für Ihre Ziele zu fördern. Vertrauen Sie auf unsere Expertise, um Ihr Unternehmen mit lokalem Know-how an die Spitze zu führen.

Unsere Leistungen

Eine Webseite ist Ihre Schnittstelle zur Onlinewelt. Mit der richtigen Strategie können Sie alles erreichen. Wir erstellen, verwalten oder überarbeiten Ihre Webseite. Alles aus einer Hand. Wir beraten Sie gerne!

Mit Meiner Karriere 24 rücken wir Ihre Stellen ins richtige Licht und veröffentlichen diese auf bis zu 150+ Stellenportalen. Egal ob Google, Facebook oder Microsoft Ads. Ihre Anzeige erreicht die richtige Kandidaten mit dem richtigen Content.

Erweitern Sie Ihre Reichweite mit unserem effizienten Multiposting-Service! Veröffentlichen Sie Ihre Stellenanzeigen automatisch auf über 150+ Portalen und finden Sie die besten Talente. Klicken Sie unten, um mehr zu erfahren.

Maximieren Sie Ihre Online-Sichtbarkeit mit unserem Google Ads Management! Wir erstellen und optimieren Ihre Kampagnen für höchste Klickraten und Konversionen. Klicken Sie unten, um mehr zu erfahren.

Nutzen Sie die Macht der Social-Plattformen mit unserem Meta Ads Management! Wir gestalten zielgerichtete Kampagnen, die Ihre Botschaft effektiv an Ihre Zielgruppe übermitteln. Klicken Sie unten, um mehr zu erfahren.

Steigern Sie Ihre Online-Präsenz mit unserem professionellen Social Media Management! Wir kümmern uns um Ihre Profile, erstellen ansprechende Inhalte und fördern die Interaktion mit Ihrer Zielgruppe. Klicken Sie unten, um mehr zu erfahren.

Warum Schemmick? Einzigartigkeit unserer Werbeagentur

Möchten Sie mit den Besten zusammenarbeiten?

Was uns als Werbeagentur auszeichnet:

- Unsere Strategie beruht auf fundierten Analysen, die einen klaren Fahrplan für den Erfolg unserer Kunden definieren.

- Wir sind Experten im Bereich des Recruitings, spezialisiert darauf, Top-Talente für Unternehmen jeder Größe zu identifizieren und zu gewinnen.

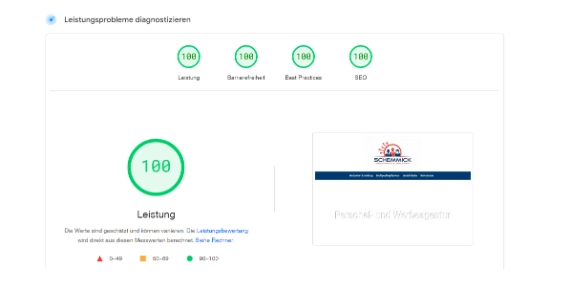

- Unsere technische Kompetenz ist branchenführend, mit einer perfekten Bewertung von 100 von 100 Punkten laut Google.

- Unsere Erfahrung spricht für sich: Wir betreiben eines der umfangreichsten Multiposting-Netzwerke im Markt.

- Wir bieten herausragende Schnittstellen für die Automatisierung von Prozessen, die Effizienz und Leistungsfähigkeit steigern.

SEO-Meisterwerk: Unschlagbare Bewertung von 100/100 Punkten

Die erzielte Bewertung von 100 von 100 Punkten im SEO-Bereich von Google PageSpeed Insights ist ein klares Zeichen für SEO-Exzellenz. Dieser perfekte Wert spiegelt die erfolgreiche Umsetzung aller SEO-Best Practices wider, um die Sichtbarkeit unserer Webseite in den Suchergebnissen zu optimieren. Die Punktzahl belegt, dass wir in Bezug auf Meta-Tags, Header-Struktur, Alt-Texte, URL-Struktur und viele andere SEO-relevante Aspekte optimal aufgestellt sind.

Diese 100/100 SEO-Bewertung ist das Resultat einer durchdachten und strategisch geplanten SEO-Optimierung. Durch gezielte Maßnahmen und kontinuierliche Verbesserungen haben wir eine Webseite geschaffen, die nicht nur für Nutzer, sondern auch für Suchmaschinen leicht verständlich und zugänglich ist. Diese Bewertung unterstreicht unser Engagement für SEO-Exzellenz und stellt sicher, dass unsere Webseite eine starke Online-Präsenz hat, um die gewünschte Zielgruppe effektiv zu erreichen.

Auswertung Google Ads

Maximieren Sie Ihre Online-Präsenz mit Google Ads. Stand 29.02.2024

Steigern Sie die Sichtbarkeit Ihres Unternehmens mit unseren professionellen Google Ads-Dienstleistungen. Mit über 5 Millionen Impressionen sind wir darauf spezialisiert, Ihre Werbebotschaft genau dort zu platzieren, wo Ihre potenziellen Kunden sie sehen werden. Unsere datengetriebenen Strategien sorgen für eine effiziente Kostenkontrolle, mit einem durchschnittlichen Cost-per-Click (CPC) von nur 0,67 €. Darüber hinaus optimieren wir kontinuierlich Ihre Kampagnen für eine kosteneffektive Kundenakquisition, was zu einer durchschnittlichen Kostenkonversion von nur 9,70 € führt. Vertrauen Sie auf unsere Expertise, um Ihre Werbeziele zu erreichen und ein beeindruckendes ROI zu erzielen.

Was sagen unsere Kunden?

Unsere Zusammenarbeit mit Schemmick Service war in jeder Hinsicht herausragend. Seitdem wir mit ihnen arbeiten, haben wir unsere internen Abläufe erheblich optimiert. Insbesondere hat ihre Expertise den Recruitingprozess für uns erheblich vereinfacht. Das Team ist nicht nur professionell und reaktionsschnell, sondern auch innovativ in ihren Lösungsansätzen. Das Endergebnis hat alle Erwartungen übertroffen. Ich bin überzeugt von der Qualität ihrer Dienstleistungen und kann Schemmick Service uneingeschränkt weiterempfehlen. Ein großes Lob und Dankeschön an das ganze Team!

Dieser IT-Service ist wirklich beeindruckend. Sie sind immer bereit, zu helfen, und zeigen dabei eine beeindruckende Professionalität. Jedes Mal, wenn es ein Problem gibt, habensie es schnell und effizient gelöst. Ihre technischen Fähigkeiten sind erstklassig, und sie sind immer auf dem neuesten Stand der Technologie. Aber was ich am meisten schätze, ist ihre Kundenbetreuung. Sie sind immer freundlich und geduldig, nehmen sich die Zeit, die Dinge gründlich zu erklären, und stellen sicher, dass alles perfekt funktioniert. Sie gehen wirklich die extra Meile, um sicherzustellen, dass ihre Kunden zufrieden sind. Sie sind nicht nur ein IT-Service, sie sind ein zuverlässiger Partner in allen IT-Belangen. Ich kann sie wärmstens empfehlen!

Als Geschäftsführer von DLK möchte ich meine tiefe Wertschätzung für das außergewöhnliche Team zum Ausdruck bringen, mit dem wir eng zusammengearbeitet haben. Ihre Fähigkeit, uns das exakt passende Personal zu vermitteln, hat alle Erwartungen übertroffen. Mit ihrer Unterstützung konnten wir ein komplettes Montageteam für unsere Baustellen aufbauen und haben zudem talentierte Maschinenbauingenieure ins Team geholt, die jetzt die SPS-Programmierung souverän übernehmen. Dies hat maßgeblich zur Steigerung unserer Projekteffizienz und zum Erfolg von DLK beigetragen. Ich kann dieses Team nur wärmstens empfehlen!

Sehr guter Service. Wir haben bekommen was versprochen wurde. Auch weitere nachträgliche Leistungen und Sonderwünsche wurden schnell und unkompliziert zu unserer vollen Zufriedenheit erfüllt. Weiter so.

Ich hatte kürzlich das Vergnügen, mit Schemmick-Service zusammenzuarbeiten und kann mit Sicherheit sagen, dass ich im Bereich IT-bezogener Marketingdienstleistungen die bestqualifizierte Unterstützung erhalten habe. Von dem Moment an, als ich mich an sie wandte, zeigte ihr Team ein hohes Maß an Professionalität und Fachwissen. Schemmick-Service erwies sich als wertvoller Partner, der mir dabei half, mich in der komplexen Welt des IT-Marketings zurechtzufinden. Schon bei unserem ersten Kontakt zeigte sich, dass sie über fundierte Kenntnisse der Branche verfügen. Sie lieferten mir wertvolle Einblicke und maßgeschneiderte Strategien, die auf meine spezifischen Geschäftsanforderungen abgestimmt waren.

Top Beratung und Kundenservice! Maßgeschneiderte Lösungen und Konzepte. Wir sind absolut zufrieden und hoffen das die Zusammenarbeit weiterhin so gut funktioniert.

Unsere Partner

Kostenlose Erstberatung

Ihre Zufriedenheit ist unser Ziel: Kostenlose Erstberatung und individuelle Lösungen

Interessiert an einer digitalen Transformation, aber mit Fragen? Beginnen Sie mit einer kostenlosen Erstberatung – hinterlassen Sie uns Ihre Kontaktdaten über unser Online-Formular. Bei Werbeagentur Schemmick setzen wir auf Transparenz und höchste Kundenzufriedenheit. Um Ihnen einen optimalen Start zu ermöglichen, bieten wir eine unverbindliche Erstberatung an, in der wir Ihre individuellen Anforderungen und Ziele besprechen.

Unser Team aus erfahrenen Experten prüft jede Anfrage mit größter Sorgfalt, unabhängig von der Größe Ihres Unternehmens. Wir entwickeln maßgeschneiderte digitale Strategien, die genau auf Ihre Bedürfnisse abgestimmt sind und Ihre Online-Präsenz auf ein neues Level heben.

Nutzen Sie die Chance auf eine kostenlose Erstberatung, indem Sie unser Kontaktformular ausfüllen. Wir freuen uns darauf, gemeinsam mit Ihnen Ihr digitales Potenzial vollständig zu entfalten. Der erste Schritt zum beeindruckenden Marketing beginnt hier!